Imagina este escenario aterrador:

Hace semanas estás esperando un importante correo electrónico cuyos archivos adjuntos son de vital importancia para tu trabajo o proyecto personal.

Tu emoción crece y crece a medida que transcurre ese tiempo y cuya fecha se acerca.

Ya ha llegado ese día y el mensaje aparece. Pero también lo hizo un correo de una factura (es normal que te lleguen varios por semana, pues la compañía de tu servicio lo hace de forma predeterminada). Por lo que decides hacer clic rápido.

Pero, “oh sorpresa…”, no reconoces su contenido.

Aunque lo cierras y eliminas, te quedas con la sensación aterradora de que algo malo pudo haber sido instalado en tu computadora.

Y, en efecto, ha sido infectada.

Archivo adjunto malicioso, el gran hater

Esto es algo que puede pasar con facilidad. Sobre todo en esos momentos de prisas (que se han vuelto muy comunes) y que pueden provocar un problema.

La instalación de programas maliciosos puede ser silenciosa. Por lo normal lo es.

Abrir un archivo o hacer clic en un enlace puede infectar tu dispositivo, ya sea de escritorio o móvil.

Incluso, puede suceder que abres un mensaje de error falso y lo borras, pero el programa ya se ha ejecutado en segundo plano.

Bajo todas las perspectivas, lo cierto del caso es que un archivo adjunto malicioso puede dañar el día hasta de los más positivos.

¿Cómo saber si ese archivo adjunto es malicioso?

Este es el dilema nos embarga apenas vemos un mensaje de correo electrónico algo raro: saber si es malicioso o no.

¿Debería abrir ese archivo adjunto? El miedo a que tenga malware o virus te asalta.

Sabes que un simple error podría tener consecuencias devastadoras para tu seguridad en línea y tus datos personales.

Es un dilema que todos enfrentamos en la era digital: la necesidad de acceder a información versus el riesgo de abrir la puerta a amenazas cibernéticas.

Pero aquí está la buena noticia: en este artículo, te revelamos algunos pasos para administrarlos, así como también cuáles son los tipos de archivos adjuntos para que los reconozcas apenas los veas..

Pasos para administrar algunos tipos de archivos adjuntos

Los pasos para administrar archivos adjuntos en tu correo electrónico de manera más segura son:

1. Al descargar o abrir un archivo adjunto, asegúrate de su fuente

a. Verifica la dirección de correo electrónico

Examina cuidadosamente la dirección de correo electrónico del remitente. Los ciberdelincuentes a menudo utilizan direcciones de correo electrónico falsas o ligeramente modificadas de una común (como facturació[email protected]) para hacer que parezca que provienen de una fuente legítima.

Comprueba si el dominio del remitente coincide con el de la organización o empresa que supuestamente representa.

¡Sé minucioso, una letra marca la diferencia!

b. Comprueba el nombre y correo del remitente

Observa el nombre que se muestra como el remitente. Los correos electrónicos de fuentes confiables generalmente incluyen nombres coherentes y profesionales. Si el nombre parece inusual o poco profesional, podrías estar ante un correo electrónico sospechoso.

c. Investiga el contenido y calidad del correo

Lee el contenido del correo electrónico con atención (más aún antes de guardar un archivo adjunto). Busca signos de gramática y ortografía deficientes, lo cual es común en correos electrónicos de phishing o estafas. Incluso en el nombre del archivo.

Además, presta atención a la coherencia y la calidad del texto, algunos pueden ser correos traducidos de otros idiomas y puede contener errores. Muchos sistemas provienen de lugares como Rusia, Rumania, China, entre otros.

d. Verifica la información de contacto

Si el correo electrónico contiene información de contacto o un número de teléfono, realiza una búsqueda rápida en línea para verificar si coincide con la información conocida de la organización.

Si no puedes encontrar coincidencias, es motivo de precaución.

e. Evalúa el contexto

Considera el contexto en el que recibiste el correo electrónico. ¿Estás esperando un correo de esta fuente? Si recibes un correo inesperado de una empresa o persona desconocida, sé especialmente cauteloso.

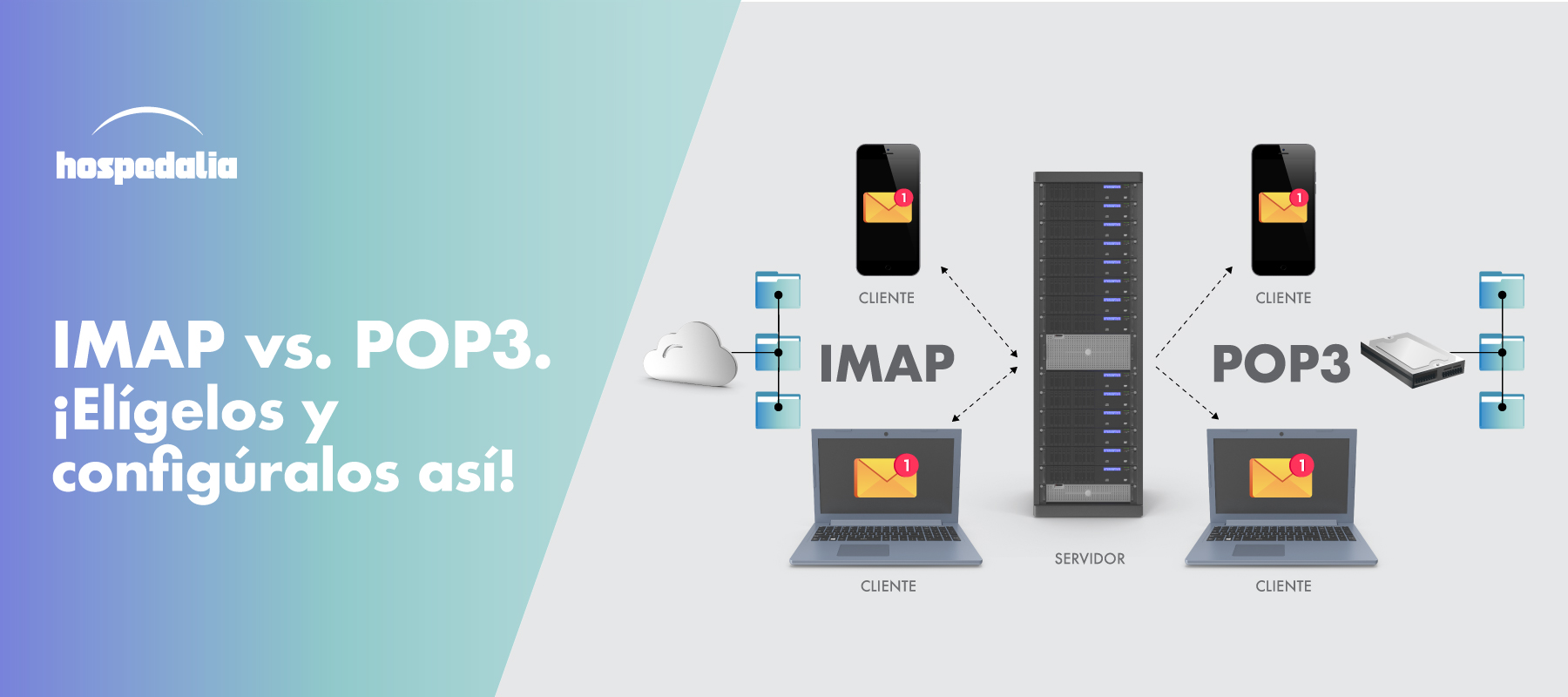

f. Utiliza autenticación de correo electrónico

Algunos correos electrónicos legítimos utilizan tecnologías de autenticación, como SPF (Sender Policy Framework) y DKIM (DomainKeys Identified Mail).

Estas pueden ayudarte a verificar la autenticidad del remitente. Algunos servicios de correo electrónico también muestran un indicador de “correo verificado” para remitentes conocidos.

g. Ponte en contacto directo

Si tienes dudas sobre un correo electrónico, habla directamente con la organización o persona usando canales oficiales como su sitio web o número de teléfono.

En resumen, verificar quién envía el correo implica comprobar varios aspectos. Estos incluyen la dirección de email, el contenido, el contexto y seguir buenas prácticas de seguridad al usar el email.

Si quieres saber más sobre ciberseguridad en México, te invitamos a leer nuestros posts. Encontrarás información interesante tal como formas de detectar enlaces de phishing y proteger tus datos en línea, entre otros. Están disponibles en el blog de Hospedalia.

Además, aprenderás de la mano de nuestros expertos, detalles conceptuales y medidas preventivas de y de seguridad ante ataques de phishing.

No obstante, la clave de todo es esta: mantén un alto nivel de vigilancia y precaución para proteger tu seguridad en línea.

2. Conoce los tipos de archivos adjuntos y haz el 2do filtro

Aquí tienes una lista de las terminaciones de archivos más comunes.

Esta lista incluye: archivos de video, archivos de imagen, archivos de texto, archivos de texto plano, así como las terminaciones que son los formatos de los archivos.

Asimismo, los marcados en rojo son los sistemas de archivos que más se usan para infectar computadoras. No obstante, eso no significa que los marcados en negro estén seguros. Los hackers siempre encuentran formas de infectar dispositivos.

Archivos de documentos de texto: .doc .docx .txt

Presentaciones: .ppt, .pages, .pptm, .pps, .ppsm, .ppsx

Documentos portables: .pdf

Imágenes: .jpg, .jpeg, .png, .heic, .gif, .bmp, .tif, .tiff, .svg

Audio: .mp4, .wav, .aiff

Hojas de cálculo: .xls, .xlsx, .XLSM, .csv

Diseño: .ai, .eps, .psd

Los archivos que más comúnmente vienen con malware son:

1) Los archivos ejecutables de Windows (.exe)

2) Archivos comprimidos (.zip) y

3) Scripts (.js)

4) Imágenes de disco (.IMG e .ISO)

Es cada vez más común que archivos de Microsoft Office tengan códigos maliciosos. Estos archivos pueden tener programas pequeños que se ejecutan dentro de ellos y los ciberdelincuentes los usan para descargar malware.

Este complejo tema da para un segundo artículo. Te invitamos a estar atento la próxima semana para la segunda parte de cómo proteger tu correo de archivos adjuntos maliciosos.

Somos Hospedalia, empresa pionera en servicios web, con más de 25 años en el mercado mexicano.

¡Contáctanos a este WhatsApp para contratar más sobre nuestros servicios!

Y recuerda esta buena práctica: antes de darle clic con el botón derecho en el archivo de ese misterioso email, analízalo con detalles pues hay muchas cosas valiosas detrás de ello.